Search This Blog

Cortex XDR - BIOC RDP

Cortex XDR - BIOC Outlook

Et godt spam/mailfilter er viktig og de fleste bedrifter har dette på plass.

Noe jeg da mener er viktig er å ha kontroll på om noen legger til privat mailkonto

i sin jobb Outlook.

Om noen legger til sin @hotmail, @gmail, @online e.l. så vil jo alle mailer

som kommer inn der gå utenom mailfilteret som er satt opp på jobb.

Dette bør en ha en IT policy/Email policy på!

I Cortex XDR kan en lett lage en sjekk for å se om noen har lagt til private mailkontoer.

Det kan gjøres slik:

Legg inn søk etter .ost filer (eller .pst om en bruker det)

Lag unntak for jobb-domene(e).

Kjør Test for å se at filteret virker.

automatisk får en Incident om noen legger til en ny konto.

historisk data, så en kan få alarmer der noen har hatt en privat konto for

x antall mnd siden. Greit å være klar over ☺

Cortex XDR - Logging og analyse

Når en får et angrep så må en kunne spore tilbake til hvor

angriper kom seg inn, hvor angriper har klart å få fotfeste osv.

Dette arbeidet krever logger, forsøk derfor å logg alt som kan være nyttig informasjon.

Om en også har analyse av dette i et og samme verktøy så er en kommer langt.

Jeg har tidligere jobbet med søk direkte i syslog, varsler fra brannmur og

antivirus managere osv. Å lese gjennom alt dette er arbeid som tar mye tid,

og det krever at en har erfaring nok til å sile ut det som er støy.

Cortex XDR gjør denne jobben for deg,

når du med noen få klikk kan se Proofpoint logger,

klient logger og brannmur logger i en og samme hendelse så ser du verdien av dette.

Eksempel på info fra flere logger som samles til en fin tidslinje:

Fra Proofpoint loggen ser en hvilken email som klarte å lure seg forbi mailfilteret,

fra Cortex XDR klient loggen ser en hvilken bruker som klikket på linken i mailen,

en kan se at chrome.exe åpnet en link og en kan se hvilken fil som ble lastet ned

og forsøkt kjørt.

Brannmur log viser hvilken IP og URL bruker gikk mot,

hvilken applikasjon og port som var involvert,

om trafikk var deny eller allow,

filer som ble lastet ned osv.

Om du har Cortex XDR så få inn alt du har av logger,

den gjør jo jobben for deg!

IT Policy og CIS rammeverk

Hvis du trenger tips til å lage din IT policy

så kan jeg anbefale gratis maler fra www.sans.org

For å få god kontroll på servere, zoom,

chrome, vmware osv så bruk cis-benchmarks

CIS Critical Security Control v8.0 Assessment Tool kan

lastes ned (Excel) og gir en fin oversikt over hvor moden din IT sikkerhet er.

Nothing is free

Vær forsiktig med bruk av online tjenester på nett når en holder på

med internal-only dokumentasjon, kontrakter eller andre ting en helst

ikke vil dele med hele verden.

Tjenester en bør være spesielt forsiktig med:

Online Translater.

Online File converters.

Online pcap file analyzer.

Online virus test.(upload av filer)

Online storage (unlimited and free?)

Online Compare Files and Find Differences.

Filer og tekst du bruker på slike steder er i flere tilfeller blitt liggende.

Et eksempel er denne:

https://www.nrk.no/norge/interne-dokumenter-fra-statoil-la-apent-pa-nett-1.13668773

Et annet eksempel er filer som er lastet opp for en virus sjekk,

dette er filer som andre kan laste ned!

IT Asset Management

Både CIS rammeverk og NSM grunnprinsipper

sier at du må ha kontroll på hva du har.

Uten å vite hva du har kan du ikke vite hvilken software

du har på de forskjellige enhetene, hvilke software og firmware

oppdateringer som mangler.

Lansweeper er det mange som har, ikke la den støve ned, bruk den!

Den er kanskje ikke det beste ITAM verktøyet men den lett å komme i gang med,

ikke spesiell dyrt heller og den gjør jobben.

patch-tuesday

Multi-Factor Authentication

Vi kan alle gå på en smell når det gjelder Phishing,

så brukernavn og passord må en regne med at alt er på avveie.

Det betyr at vi må bruke MFA!

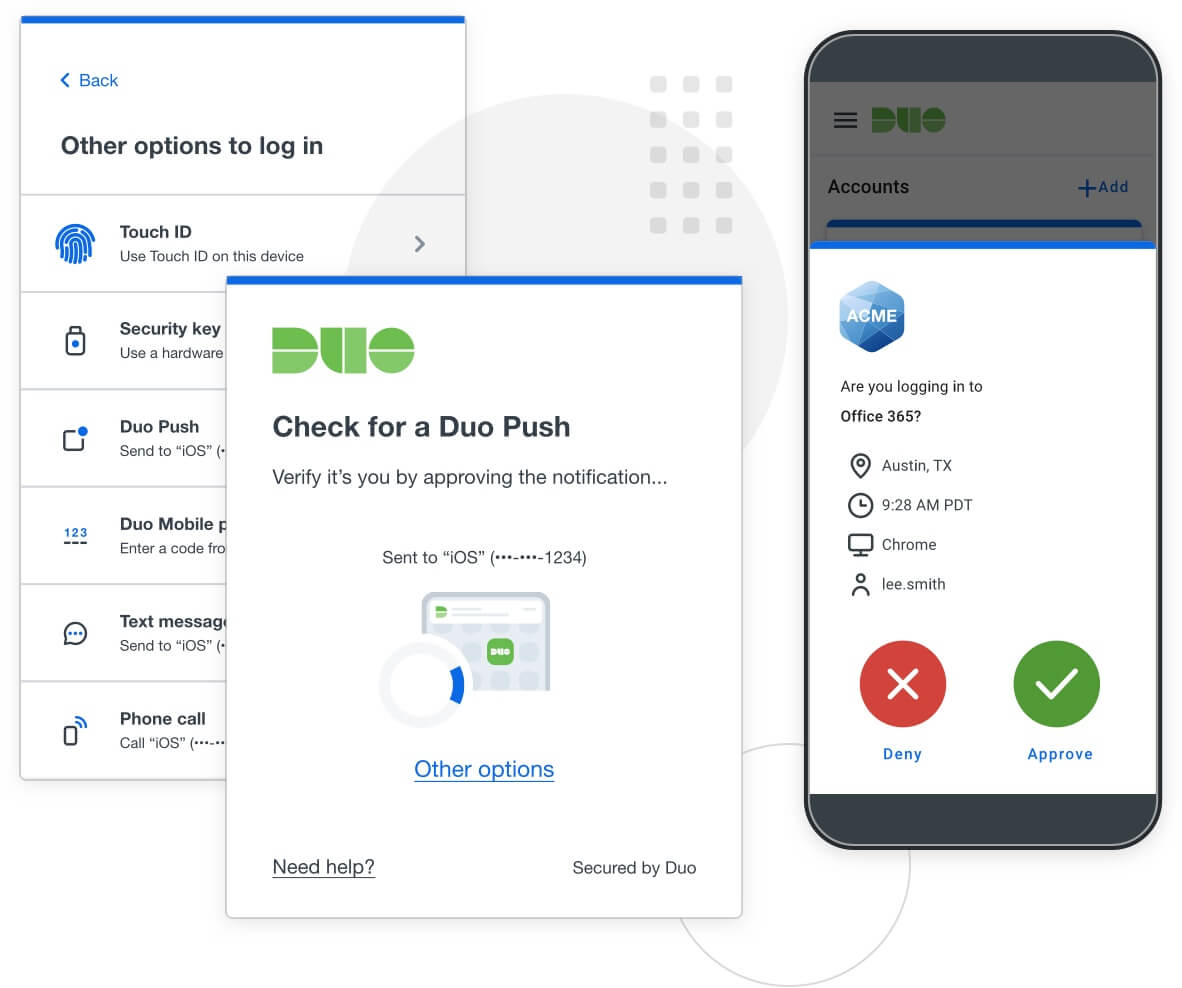

Duo sin løsning er den jeg anbefaler, den er gratis for opp til 10 brukere.

Det er den løsningen jeg mener er lettest å få til, den virker på lokal PC pålogging, sky og RDP.

MFA på Remote Desktop er viktig, vi vet alle at bruker kan lures til å klikke på en link.

Når en hacker er inne på en PC så MÅ det være MFA for å komme seg videre til en server.

Jeg bruker Duo hjemme, så barna logger på med brukernavn og et lett passord,

så får de valget om Duo push til Mamma eller Pappa, m.a.o. ingen barn kan lure

seg inn på PC på dag eller natt om en voksen ikke har godkjent.

En må selvfølgelig bruke MFA på det en klarer mot internett også,

dessverre har ikke Spotify, Netflix osv klart å få det på plass enda.

Men du kan jo aktivere det på :

Facebook

Gmail

Instagram

Linkedin

Microsoft/Live/Hotmail

Snapchat

Teamviewer

Twitter

Unifi

Xbox

P.S. Om du bruker DUO appen på jobb så bruk gjerne den på dine private

kontoer også så slipper du å ha så mange 2FA/MFA apper.

PaloAltoNetworks firewall - IOT dynamic

Viste du at en PaloAltoNetworks brannmur kan ha dynamiske regler?

Eksempel:

Lag regler for all trafikk fra en printer, lag så en auto-tag av source-ip om printer har noe trafikk som blir "deny". Altså om printeren begynner med trafikk den aldri har gjort før.

Egen deny regel på IP'er som har blitt auto tagget, samt utsending av mailvarsel til deg slik at du vet at printeten kan være hacket.

Da har altså brannmuren fått en dynamisk regel som blokkerer all trafikk fra printeren om den begynner å oppføre seg merkelig. En kan selvfølgelig gjøre dette med printere, kamera, ventilasjonsystemer, osv.

Grunnen til at jeg brukte printer i eksemplet er at du må ha kontroll på om den f.eks begynner å sende skannede dokumenter til en public mailserver eller ftp.

PaloAltoNetworks firewall - Sinkhole response page

Trafikk som blir sinkholed gir ikke noen feilmelding til bruker,

dette kan en fint lage selv.

Sett opp en webserver f.eks. en IIS og legg inn IP til webserveren i din Anti-Spyware profil.

I brannmur threat loggen vil du se adressen den forsøkte å nå.

<!DOCTYPE html>

<div id="content">

<div class="header">

<img src="https://dinwebside.no/logo.png" align="right" width="62" height="75" alt="logo" />

</div>

<html>

<title>Sinkholed</title>

<head>

<h1>Sinkholed by Palo Alto Networks firewall.</h1>

<p>The site you want to visit seems suspicious and might try to install bad software, called malware, on your computer.</p>

<p>Contact <a href="mailto:support@dittdomene.no?Subject=Web%20Page%20Sinkholed" target="_top">Support</a> if you believe this is in error.</p>

<p>Please add the Suspicious address + Date and time in your email to your Support Team, this makes it easier to troubleshoot.</p>

<script type="text/javascript">

window.onload=function() {

var aObj=document.getElementsByName('name')[0];

aObj.setAttribute('value', encodeURI(location));

};

</script>

Suspicious address:</td>

<td>

<input size="55" type="text" name="name" maxlength="100">

<p>Date and time is <span id='date-time'></span>.</p>

</head>

<body>

</body>

</html>

<script>

var dt = new Date();

document.getElementById('date-time').innerHTML=dt;

</script>

PaloAltoNetworks firewall - NAT DNS

Om en enhet i ditt nett har en luguber DNS server så er faktisk ikke det krise:

Du kan overstyre dette med en PaloAlto brannmur.

Dette gjøres slik:

Legg på interne Zoner, port 53 udp/tcp og tving all trafikk til f.eks. one.one.one.one

Da vil brannmuren veksle mellom 1.1.1.1 og 1.0.0.1

PaloAltoNetworks firewall - URL Categories

Allow skal i utgangspunktet aldri brukes.

Husk å ta en sjekk av og til, for det kommer nye kategorier med oppdateringene

fra PaloAltoNetworks.

PaloAltoNetworks firewall - Server_to_Internet

Ta en rask sjekk på din PaloAltoNetworks brannmur,

har du noen treff på disse søkene under Policy?

P.S. Du må kanskje endre navn om du har andre eller flere zoner for serverne dine.

(from/member eq 'SERVER') and (to/member eq 'INTERNET') and (category/member eq 'any') and (destination/member eq 'any') and (source/member eq 'any') and (application/member eq 'ssl')

eller

(from/member eq 'SERVER') and (to/member eq 'INTERNET') and (category/member eq 'any') and (destination/member eq 'any') and (source/member eq 'any') and (application/member eq 'web-browsing')

eller

(from/member eq 'SERVER') and (to/member eq 'INTERNET') and (category/member eq 'any') and (destination/member eq 'any') and (source/member eq 'any') and (application/member eq 'any')

Jeg håper du ikke får treff på noen av dem, grunnen til det er at OM du f.eks. har 50 server i SERVER Zonene, så skal de IKKE ha lik tilgang til internett.

Kanskje en server skal hente ut valutaendringer hos dnb.no via ftp, det betyr ikke at alle andre server også skal ha ftp tilgang (mot hele internett)

En MÅ lage egne regler for hver server / servergruppe mot internett.

PaloAltoNetworks firewall - Decrypt

Start med å lage to sertifikater.

Legg Trust sertifikatet inn på PC/Server/Mobiler som skal bruke Decrypt.

ønsker at ting virker selv om sertifikater er utgått eller har en feil, en blokkering

av sider som har feil på et sertifikat lager mye støy hos brukerne.

som kjørere TLSv1.0

Device --> Setup --> Session --> Decryption Settings

Jeg anbefaler å dele opp for Mobiler og PC/Servere, da mobiler

ofte har App`er som en må lage unntak for.

bruker slike tjenester. I mitt tilfelle kun for NOrway

Lag også unntak for noen IP`er

feiler på Decrypt. Disse kan en så legge i No_Decrypt_IP reglen som gjør at

om en webside feiler, så trykker en bare Refresh og siden vil (i de fleste tilfeller)

virke igjen, da uten Decrypt.

og Decrypt så skal filer her bli blokkert i brannmuren.

https://www.eicar.org/download-anti-malware-testfile/

....eller at websiden ikke har sertifikatet som fungere.

Det kan en sjekke på https://www.ssllabs.com/ssltest/

Hvis SSL Labs rapporterer at websiden har mange feil

og du skal ha siden til å fungere så legg URL i

No_Decrypt_URL listen din.

set deviceconfig setting ssl-decrypt url-proxy yes

Kan gjøre via et script.

Ta kontakt via Linkedin om du vil ha en kopi av sertifikat samlingen min,

eller om du har kommentarer/spørsmål til Decrypt.

PaloAltoNetworks firewall - Object navngiving

God navngiving på et objekt gjør det lettere å lage brannmur regler, lettere å forstå regler som er laget og gir en ryddig oversikt over objektene en bruker.

PaloAltoNetworks firewall - Policy navngiving

ikke uheldigvis lager duplikat regler, det blir lett å finne regelen

igjen og det er lett å se hva innholdet i regelen er, selv om

en kun ser regel navn i ACC, en rapport, eller i en

Cortex XDR alert.

Der en har flere eller alle Zoner, bruk "Multi"